Claves

6 recomendaciones para evitar ataques informáticos desde el email

Por @cdperiodismo

Publicado el 01 de junio del 2017

¿Qué hacer para evitar ataques de cibercriminales? ¿Por qué las campañas de email se han vuelto vulnerables? Veamos:

“Aunque las campañas de email parecen fáciles de ejecutar, su diseño revela un comportamiento de grupo bien organizado. Es evidente que los cibercriminales están midiendo su retorno de inversión (ROI) como se hace en grandes compañías legalmente establecidas”, advierte Cristian David Torres, experto en Seguridad de Correo Electrónico de Easy Solutions.

De acuerdo a Easy Solutions, el lanzamiento de un ciber ataque se puede dividir en dos etapas:

- La primera comienza con los vectores de infección usados para propagar la amenaza en nombre de una compañía, banco o entidad gubernamental, y termina cuando los cibercriminales han obtenido información sobre la propagación de su campaña maliciosa. Algunos métodos comúnmente usados para esta primera etapa son phishing vía email, publicidad falsa, perfiles falsos en redes sociales, etc.

- La segunda etapa es la ejecución, la cual comienza cuando la víctima ha sido expuesta al contenido malicioso. En esta etapa, la víctima es convencida de entregar información o abrir archivos maliciosos. Sin embargo, esto no significa que el blanco haya entregado información sensible o descargado contenido peligroso aún.

Los métodos para rastrear un ataque durante su distribución son muy simples. Usualmente, los cibercriminales crean o usan herramientas de uso libre para modificar las URL adjuntas a cada email, agregando un parámetro adicional. Dependiendo del nivel de sofisticación del ataque, este puede ser el email original, una codificación de este o incluso un token diseñado para la URL.

“Estas herramientas de rastreo no siempre son implementadas, pero cuando lo son, les permiten a los atacantes una mejor perspectiva de sus potenciales víctimas. Así los criminales pueden estudiar sus perfiles, hábitos, necesidades y patrones para encontrar la mejor manera de expandir la amenaza”, comenta Torres, quien recomienda un método de rastreo, el cual resulta útil para determinar información como las direcciones de email que reciben el mensaje y si han accedido al contenido malicioso, el navegador utilizado para abrir el ataque, el número de clics hechos por el usuario, la ubicación de la víctima, etc. “Usando todos estos datos, un atacante puede fácilmente segmentar a sus víctimas y mejorar su estrategia con miras a una campaña exitosa”, advierte.

Después de que se ha engañado al usuario final, los atacantes aplican métricas y estadísticas a sus campañas, ya que generalmente construyen herramientas de reporte directamente en sus creaciones con el fin de reunir información sobre los usuarios afectados, el estado de sus dispositivos, ubicación y reportes con la información robada.

Seis recomendaciones de Easy Solutions para no contribuir con estos ataques:

- Verifique siempre el origen de cualquier documento recibido en caso de encontrar algo sospechoso (correos mal escritos, mensajes genéricos o información que no concuerde con su perfil).

- La próxima vez que acceda a un enlace dentro de un email sospechoso, sea consciente de que puede estar dándoles a los criminales más información de la que usted cree.

- Instale soluciones de antivirus para revisar cualquier archivo descargado.

- Nunca acepte la ejecución de ningún programa que usted no haya iniciado.

- Nunca confíe en remitentes desconocidos.

- Asegure a sus usuarios finales al implementar técnicas de validación de dominios de email que los protejan contra suplantación de compañías. Esto también le permitirá mejorar la reputación de su dominio de email.

Publicado por:

@cdperiodismo

Sígueme

COMPATIR EN REDES

NOTICIAS RELACIONADAS

Google fue multado con 187 mil dólares en Brasil

Google fue multado con (187.500 dólares por negarse a colaborar con la justicia brasileña, que investiga la “Operación Lava Jato” por presuntos actos de corrupción en la empresa estatal Petrobras.

15-12-14

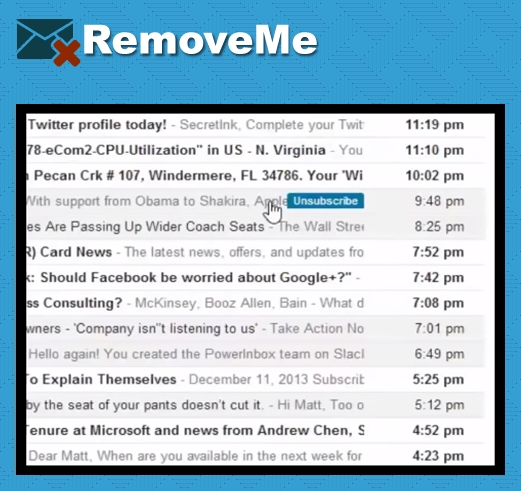

Limpia tu bandeja de entrada con esta herramienta

Una de las herramientas más útiles para un periodista es su correo electrónico. Por este motivo es importante tener una bandeja de entrada organizada y sin mensajes que nos impidan visualizar el contenido verdaderamente relevante.

29-12-13

Twitter del periódico The New York Times sufre ciberataque

El periódico estadounidense The New York Times denunció hoy un ciberataque a su cuenta de Twitter de Video desde la que se publicaron varios mensajes no autorizados.

22-01-17