Coberturas

Lista de amenazas cibernéticas a las que estaremos expuestos en 2012

Por @cdperiodismo

Publicado el 29 de diciembre del 2011

McAfee presentó su informe Predicción de amenazas 2012, el cual describe los principales riesgos cibernéticos a lo que estaremos expuestos el próximo año.

La lista indica “que las amenazas emergentes de 2011 están en camino a convertirse en los principales actores de actividad cibernética en 2012, incluidas las transacciones bancarias móviles, el spam “legal” y la moneda virtual”. McAfee Labs advierte que los ataques relacionados con motivaciones políticas o notoriedad también harán noticia, incluidos ataques industriales de alto perfil, manifestaciones de guerra cibernética y ataques de hacktivistas dirigidos a figuras públicas.

Vincent Weafer, vicepresidente de alto nivel de McAfee Labs, indicó que en 2012 “seguiremos viendo que los delincuentes cibernéticos mejoran sus kits de herramientas y malware y están preparados para lograr un efecto considerable“.

Reproducimos parte de las predicciones:

1. Ataques industriales: los delincuentes cibernéticos apuntan a los servicios públicos.

2. Los anunciantes “legalizan” el spam: Los anunciantes legítimos están retomando el camino donde quedaron los spammers al comprar listas de correo electrónico de usuarios que “aceptan” recibir publicidad. También compran bases de datos a empresas que van a cerrar. McAfee Labs cree que este spam “legal” y la técnica conocida como “snowshoe spamming” seguirá creciendo a un ritmo más veloz que el phishing ilegal y los fraudes de confianza.

3. Amenazas móviles: los atacantes omitirán las computadoras personales

En 2012, McAfee Labs espera que los atacantes móviles mejoren su conjunto de habilidades y avancen hacia ataques de transacciones móviles.

4. Hardware incorporado: la tierra prometida para los hackers sofisticados

Los sistemas incorporados están diseñados para una función de control específica dentro de un sistema mayor y se usan comúnmente en la industria automotriz, dispositivos médicos, dispositivos de GPS, enrutadores, cámaras digitales e impresoras. McAfee Labs espera ver códigos de prueba de concepto que explotan los sistemas incorporados para ser más eficaces en 2012 y en el futuro. Esto requerirá de malware que ataque en la capa de hardware y permitirá que los ataques obtengan más control y mantengan acceso a largo plazo al sistema y sus datos. Así, los hackers sofisticados tendrán total control sobre el hardware.

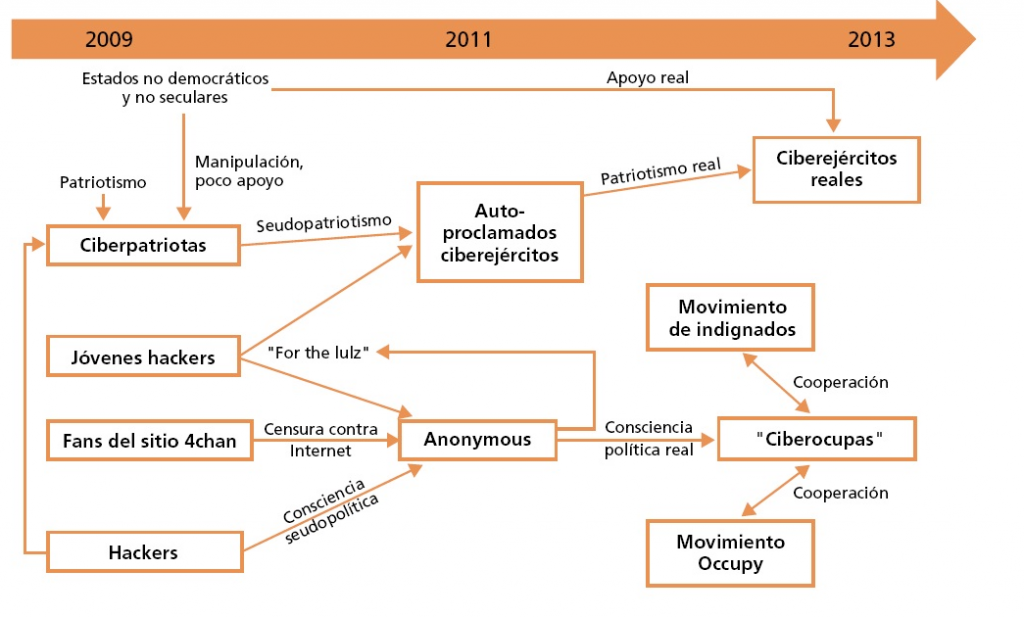

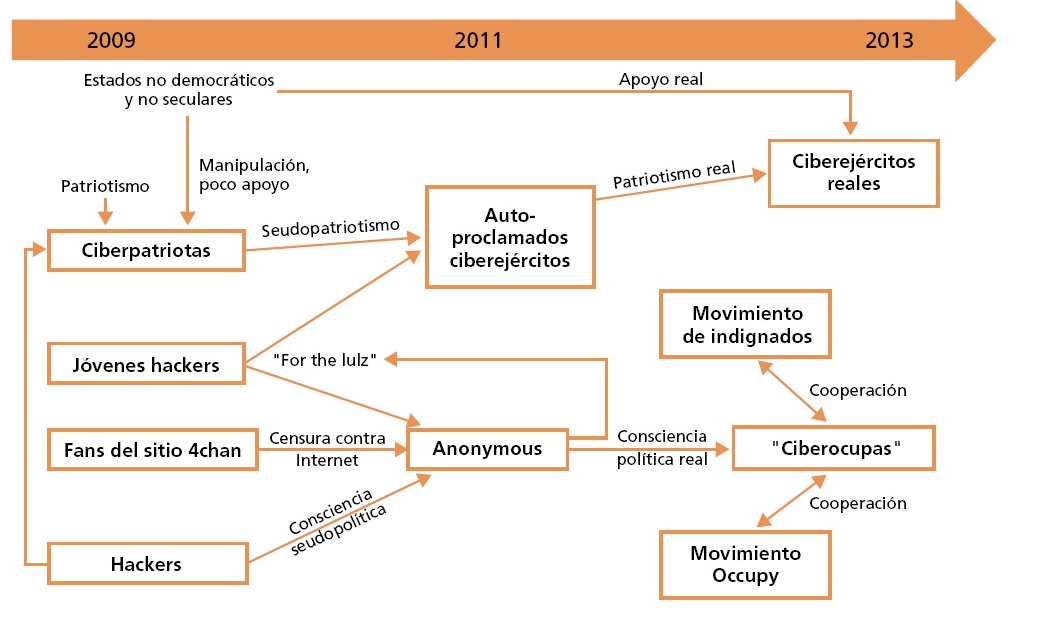

5. Hacktivismo: unir fuerzas en línea y en la primera línea

McAfee Labs prevé que en 2012, el “verdadero” grupo Anonymous se reinventará o desaparecerá. Asimismo, quienes lideran las interrupciones digitales unirán fuerzas con los manifestantes físicos y apuntarán a figuras públicas, como políticos, líderes de la industria, jueces y funcionarios del orden público más que nunca antes.

6. Moneda virtual: un plan de pago del delito cibernético

La moneda virtual, en ocasiones denominada cibermoneda, se ha transformado en una forma preferida por las personas para cambiar dinero en línea. Estas “billeteras” en línea no están cifradas y las transacciones son públicas, lo que hace de ellas un objetivo atractivo para los delincuentes cibernéticos. McAfee Labs espera ver evolucionar esta amenaza en spam, robo de datos, herramientas, redes de soporte y otros servicios asociados dedicados únicamente a explotar las monedas virtuales con el fin de robar dinero de víctimas desprevenidas o propagar malware.

7. La guerra cibernética: mostrar el poderío

Los países son vulnerables debido a la masiva dependencia de los sistemas computacionales y una defensa cibernética que defiende principalmente solo a las redes militares y del gobierno.

8. Certificados fraudulentos: poco confiables e indetectables

Las organizaciones y las personas tienden a confiar en certificados con firma digital, no obstante, las recientes amenazas, como Stuxnet y Duqu utilizaron certificados fraudulentos para evadir la detección. McAfee Labs espera ver un aumento en la producción y circulación de certificados falsos fraudulentos en 2012.

9. Internet del mañana se parece más a Internet del pasado

DNSSEC (extensiones de seguridad del sistema de nombres de dominio) tienen como objetivo proteger a una computadora cliente de que se comunique de forma inadvertida con un host como consecuencia de un ataque de intermediario (“man-in-the-middle”). Dicho ataque redirige el tráfico desde el servidor deseado (página web, correo electrónico, etc.) hasta otro servidor. Los organismos reguladores en todo el mundo están interesándose más en establecer las “reglas del camino” para el tráfico en Internet.

10. Los avances en los sistemas operativos llevan a los hackers “hacia dentro y luego hacia fuera” . Las nuevas características de seguridad incorporadas en el centro del sistema operativo provocarán que los hackers encuentren entradas alternativas: penetrando por el hardware y saliendo por el sistema operativo. Atacar el hardware y el firmware no es fácil, pero el éxito permite a los atacantes crear malware persistente en tarjetas de red, discos duros e incluso en BIOS (sistema básico de entrada/salida) del sistema.

Este mapa muestra las amenazas locales, amenazas web, ataques de red y vulnerabilidades

Publicado por:

@cdperiodismo

Sígueme

COMPATIR EN REDES

NOTICIAS RELACIONADAS

Las decisiones que toma un periodista cuando es amenazado de muerte

En busca de la verdad, un periodista arriesga mucho: su trabajo, su credibilidad, su propia vida y hasta el de las personas más cercanas. El oficio demanda una entrega total de parte del profesional, que debe tener en mente, como fin último, acercar conocimiento e información a la sociedad. A veces se puede soportar la presión, a veces no.

03-08-13

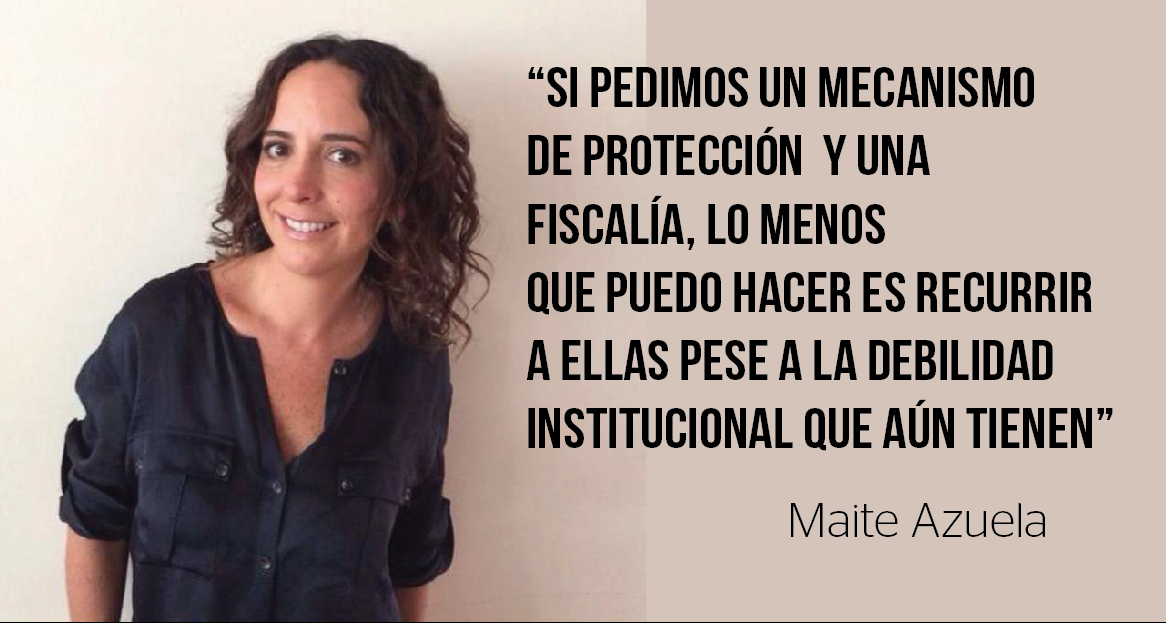

México: Periodista de El Universal denuncia amenazas de muerte

El pasado 25 de noviembre, Azuela recibió un sobre amarillo en su domicilio, dentro del cual halló una foto suya ampliada sacada de su perfil en el periódico El Universal. La imagen se encontraba rayada con frases y amenazas de muerte. La fotografía tenía dibujada sobre su cara una calavera con lágrimas.

01-12-15

Sudán no cesa en sus amenazas contra periodistas

Recientemente, las autoridades han suspendido la publicación de algunos periódicos, se han confiscado ediciones impresas, no pocos periodistas fueron suspendidos, se han bloqueado sitios web y hay reportes de amenazas a periodistas por criticar al Gobierno, según Human Rights Watch, citado por The Guardian.

10-12-14